设置注入与,关于SQL注入

sql注入的原理和步骤?

1、SQL注入是通过向Web应用程序的用户输入参数中注入恶意SQL语句来攻击数据库的一种常见攻击方式。

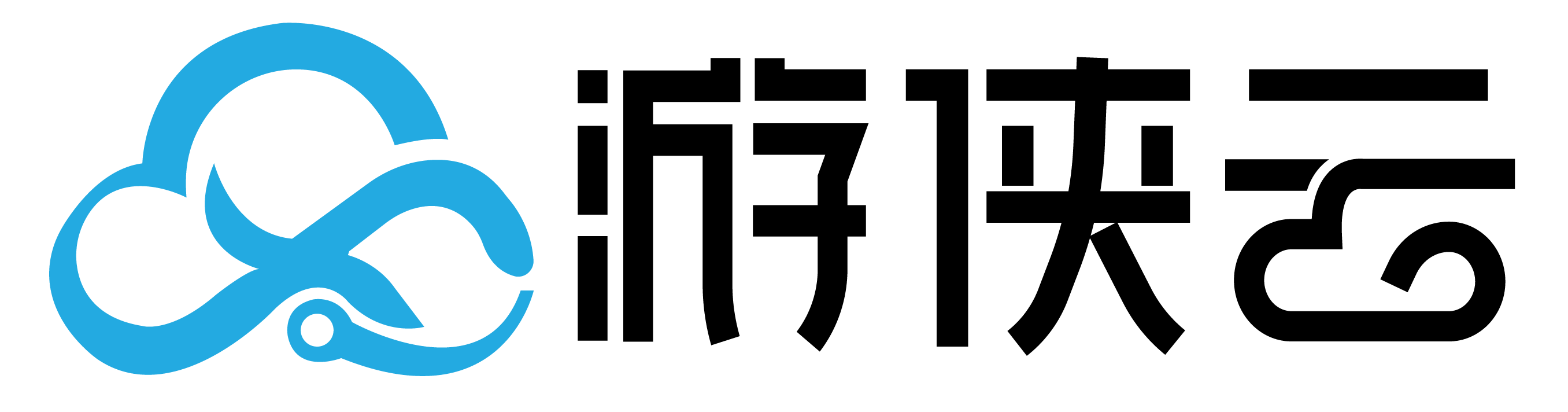

(图片来源网络,侵删)

(图片来源网络,侵删)2、攻击者利用可通过输入框、表单等方式提交的用户输入参数,向应用程序提供含有注入代码的输入,从而获取敏感信息或者破坏数据库。

3、攻击者可以利用SQL注入直接访问数据库,在用户的授权下查询、修改或删除数据,甚至可以直接获得数据库管理员权限。

SQL注入是一种常见的网络攻击方式,其原理是在用户输入的数据中注入恶意的SQL代码,从而让攻击者可以执行非法的SQL操作,例如删除或者修改数据库中的数据。以下是SQL注入的基本原理和步骤:

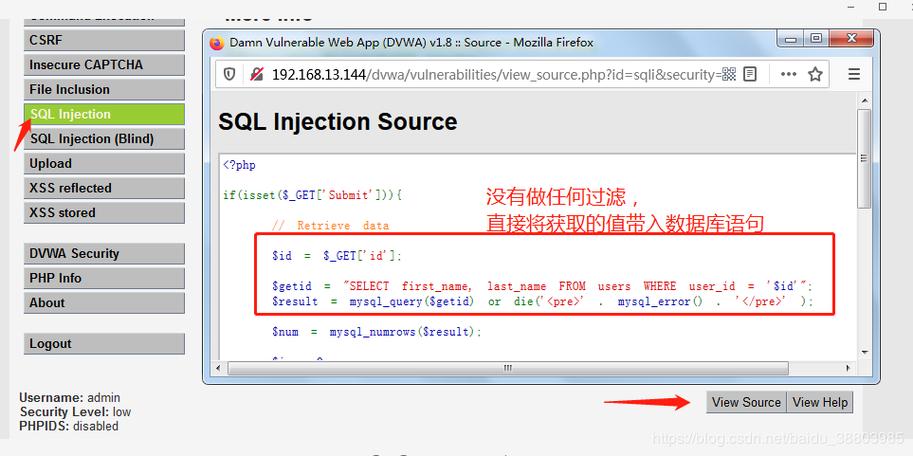

(图片来源网络,侵删)

(图片来源网络,侵删)1. 攻击者第一找到一个可以输入数据的网站或应用程序,并尝试在输入框中输入一些恶意的SQL代码。

2. 如果网站或应用程序没有对用户输入的数据进行严格的过滤和校验,那么攻击者就可以成功地将恶意的SQL代码注入到数据库中。

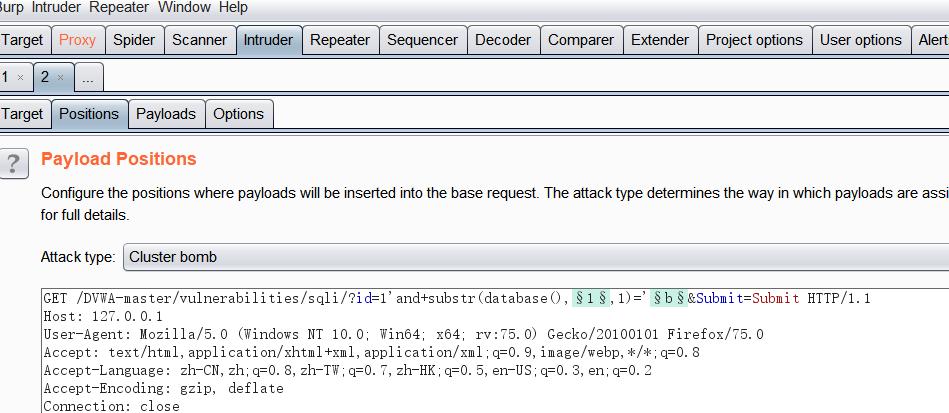

3. 攻击者可以使用一些工具,例如SQLMap等,来自动化地进行SQL注入攻击。

(图片来源网络,侵删)

(图片来源网络,侵删)4. 通过注入的SQL代码,攻击者可以执行非法的数据库操作,例如删除数据、修改数据、获取敏感信息等。

为了防止SQL注入攻击,开发人员需要采取一些措施来加强数据过滤和校验,例如:

- 使用参数化的SQL语句,而不是直接将用户输入的数据拼接到SQL语句中。

- 对用户输入的数据进行严格的校验和过滤,包括数据类型、长度、格式等。

- 不要将敏感信息明文存储在数据库中,可以采用加密的方式来保护数据的安全性。

- 定期对数据库进行安全性检查和修复,及时发现并修复潜在的漏洞。

sql注入防范有哪些方法?

sql注入防范有方法有以下两种:

1.严格区分用户权限

在权限设计中,针对软件用户,没有必要给予数据库的创建、删除等管理权限。这样即便在用户输入的SQL语句种含有内嵌式的恶意程序,因为其权限的限定,也不可能执行。所以程序在权限设计时,最好把管理员与用户区别起来。这样能够最大限度的降低注入式攻击对数据库产生的损害。

2.强制参数化语句

在设计数据库时,如果用户输入的数据并不直接内嵌到SQL语句中,而通过参数来进行传输的话,那麼就可以合理的预防SQL注入式攻击。

什么叫计算机注入?

利用程序的漏洞 把恶意代码放进服务器去执行我们看IE地址栏里有时候在网址后面会有一些奇怪的字符串比如www.aa.com/ss.php?a=x&x=11问号后面的字符串就是要传递给服务器的参数,如果是正常的参数自然没什么,但有的人可能会在这里写一些恶意的代码,然后传到服务器里.如果服务器端的程序没有对这个参数进行验证,就会执行他所传上来的代码.从而导致服务器出现安全问题.这就是代码注入的基本原理不知道楼主有没有学过SQL ,代码注入中有一种叫SQL注入,就是利用服务器程序没有检查参数,把有害的SQL语句传到服务器 从而破坏服务器的数据库更有甚者,可以用这种方法获得管理员权限.危害极大

php怎样传参不会被注入?

要防止参数注入,可以采取以下措施:

1. 使用预处理语句:使用PDO或mysqli等数据库扩展,使用预处理语句绑定参数,确保参数值被正确转义和处理,从而防止SQL注入。

2. 输入验证和过滤:对于用户输入的参数,进行严格的验证和过滤,确保只接受预期的数据类型和格式,例如使用filter_var函数进行过滤。

3. 使用参数化查询:在执行数据库查询时,使用参数化查询,将参数作为占位符传递给查询语句,而不是将参数直接拼接到查询语句中,从而避免了注入攻击。

4. 最小化权限:在数据库连接配置中,使用具有最小权限的用户进行连接,限制其对数据库的操作权限,以减少潜在的攻击面。

5. 防止跨站脚本攻击(XSS):对于输出到HTML页面的参数,使用htmlspecialchars函数进行转义,确保用户输入的内容不会被解析为HTML代码。

综上所述,通过使用预处理语句、输入验证和过滤、参数化查询、最小化权限和防止XSS攻击等措施,可以有效防止参数注入。

到此,以上就是小编对于设置注入与,关于sql注入的区别的问题就介绍到这了,希望这4点解答对大家有用。